网络拓扑

单台电脑拓扑

- 将一台虚拟机作为攻击者,另一台虚拟机作为受害者,本机作为网关。

- 虚拟机开启之前,确保攻击者和受害者只有一块网卡,并且都在同一个网段下,要求就只有这一点。

- 在实验开始之前确定下列IP:

- 网关IP

- 攻击者IP

- 受害者IP

多台电脑拓扑

- 手机开热点

- 一台电脑的虚拟机作为攻击者,并桥接无线网卡。

- 另一台电脑物理机直接作为受害者。

- 手机作为网关。

- 在实验开始之前确定下列IP:

- 网关IP

- 攻击者IP

- 受害者IP

ARP攻击

网关IP:192.168.60.1

攻击者IP:192.168.60.12

受害者IP:192.168.60.128

测试前

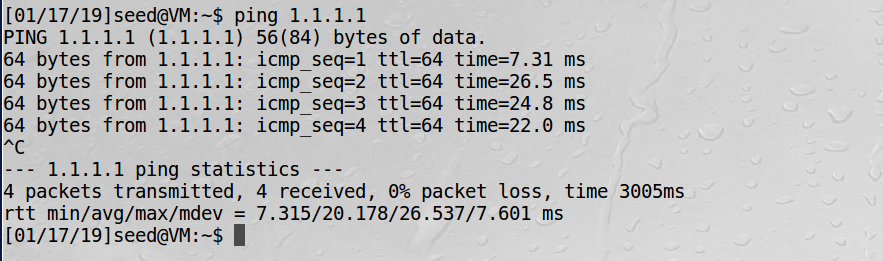

攻击者Ping一下网关和受害者。

受害者Ping一下网关。

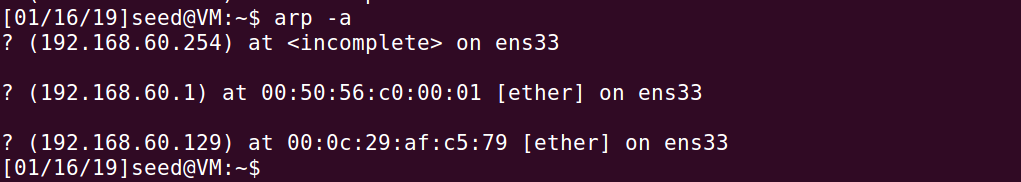

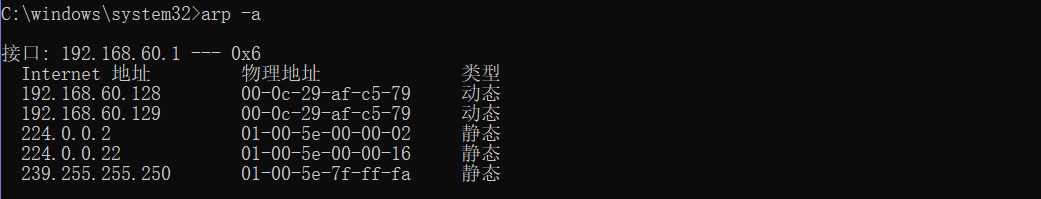

查看受害者arp,”arp -a”。

查看网关的arp,”arp -a”。

攻击

下载arp.py,拖动到攻击者的桌面,该脚本每隔10秒会自动攻击一次。点我下载。

在桌面打开一个终端,执行脚本,发起arp欺骗,注意前面的IP为受害者IP,后面的IP为网关IP。

1

sudo python arp.py 192.168.60.128 192.168.60.1

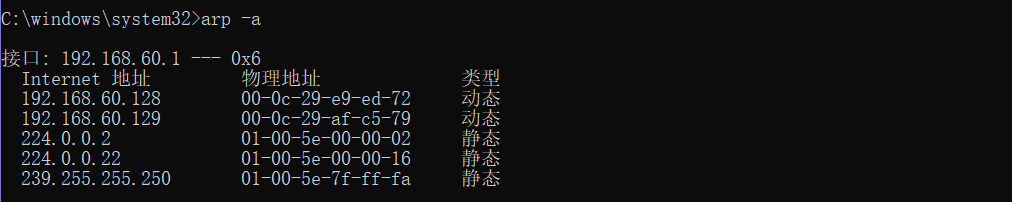

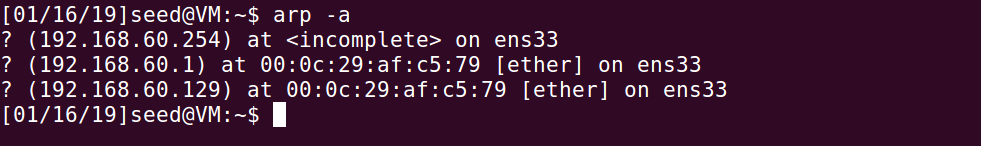

查看受害者arp,”arp -a”,仔细观察是不是出现两个相同的mac地址。

查看网关arp,”arp -a”,仔细观察是不是出现两个相同的mac地址。

ICMP欺骗

测试前

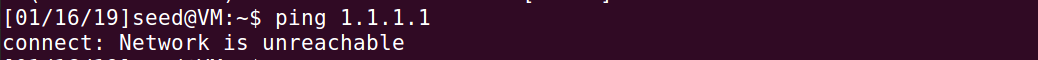

在受害者机器上添加一条路由,192.168.60.1为网关IP,这条路由会不定时被自动删除,如果显示下图,要重新添加路由。

1

sudo route add -net 0.0.0.0 netmask 0.0.0.0 gw 192.168.60.1

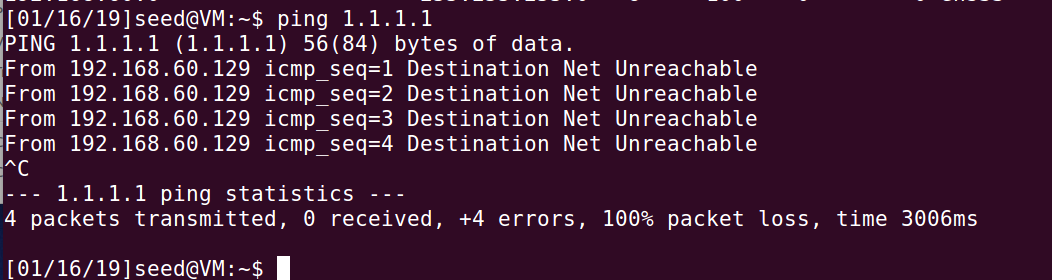

在受害者机器上Ping任何一个不存在的IP地址,显示主机不可达。

攻击

下载icmp.py,拖动到攻击者的桌面。点我下载。

在桌面打开一个终端,执行脚本,发起icmp欺骗。

1

sudo python icmp.py

受害者Ping刚才不可达的IP。